初识蜜罐技术

初识蜜罐技术

0x01 何为蜜罐

蜜罐技术从本质上来讲就是一种对攻击方进行欺骗的技术,用以监视、检测、分析和溯源攻击行为,其没有业务上的用途;通过布置一些诱饵主机、网络服务或者信息,诱使攻击者对他进行攻击,从而获取对攻击行为进行捕获和分析,了解攻击者使用的工具和方法,推测攻击意图和动机,能够使防御方清晰的了解他们面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐可以实现对攻击者的主动诱捕,能够详细地记录攻击者攻击过程中的许多痕迹,可以收集到大量有价值的数据,如病毒或蠕虫的源码、黑客的操作等,从而便于提供丰富的溯源数据。另外蜜罐也可以消耗攻击者的时间,基于JSONP等方式来获取攻击者的画像。

蜜罐看似漏洞百出,却一切都在管理者的掌控之中;但是蜜罐也存在安全隐患,如果没有做好隔离,就会形成新的攻击源。

0x02 蜜罐类别

根据蜜罐的部署目标不同,可以把蜜罐分类为产品型和研究型。

产品型侧重于分流真实的网络攻击流量,吸引攻击者把注意力和目标从真实系统转移到蜜罐,常见于非安全业务为主的公司和网络,不需要网管做很多工作。这一类的代表产品如:KFSensor, Specter, ManTrap。研究型蜜罐主要是由安全公司和安全研究人员部署,主要目的是收集攻击流量,研究攻击行为、了解攻击意图和提取攻击主体特征等,基于蜜罐来获得第一手、最真实的网络攻击数据并应用于安全防御产品的改进升级和测试,这需要大量时间和人力的投入。这一类的代表产品如:Gen II蜜网和Honeyd

根据蜜罐的交互性差异,即根据攻击者在蜜罐中活动的交互性级别,蜜罐又可以细分为:低交互型、高交互型和混合型。其中:

- 低交互型蜜罐通常表现为模拟部分网络服务和操作系统特征,只能捕获少量信息,容易部署,被彻底攻陷沦为肉鸡的风险较小。典型代表实例如:Specter, KFSensor, Dionaea, Honeyd。

- 高交互型蜜罐通常表现为提供真实的操作系统和服务,而不是模拟。攻击行为信息获取方面更有优势,可以捕获更丰富的信息。但这一类蜜罐通常也存在部署复杂,自身安全风险较高的缺陷。典型代表实例如:ManTrap, Gen II蜜⽹。

除了上述两种分类方法,新型蜜罐的出现则更加丰富和完善了蜜罐的存在形式。例如:

- 主动式蜜罐

表现为使用了动态蜜罐和被动指纹识别技术。具备即插即用、自动调整等特性,被动指纹识别意味着不会在信息收集过程中主动发出探测数据,降低了被攻击者发现的概率。结合虚拟化技术,蜜罐的动态可配置性更加完备

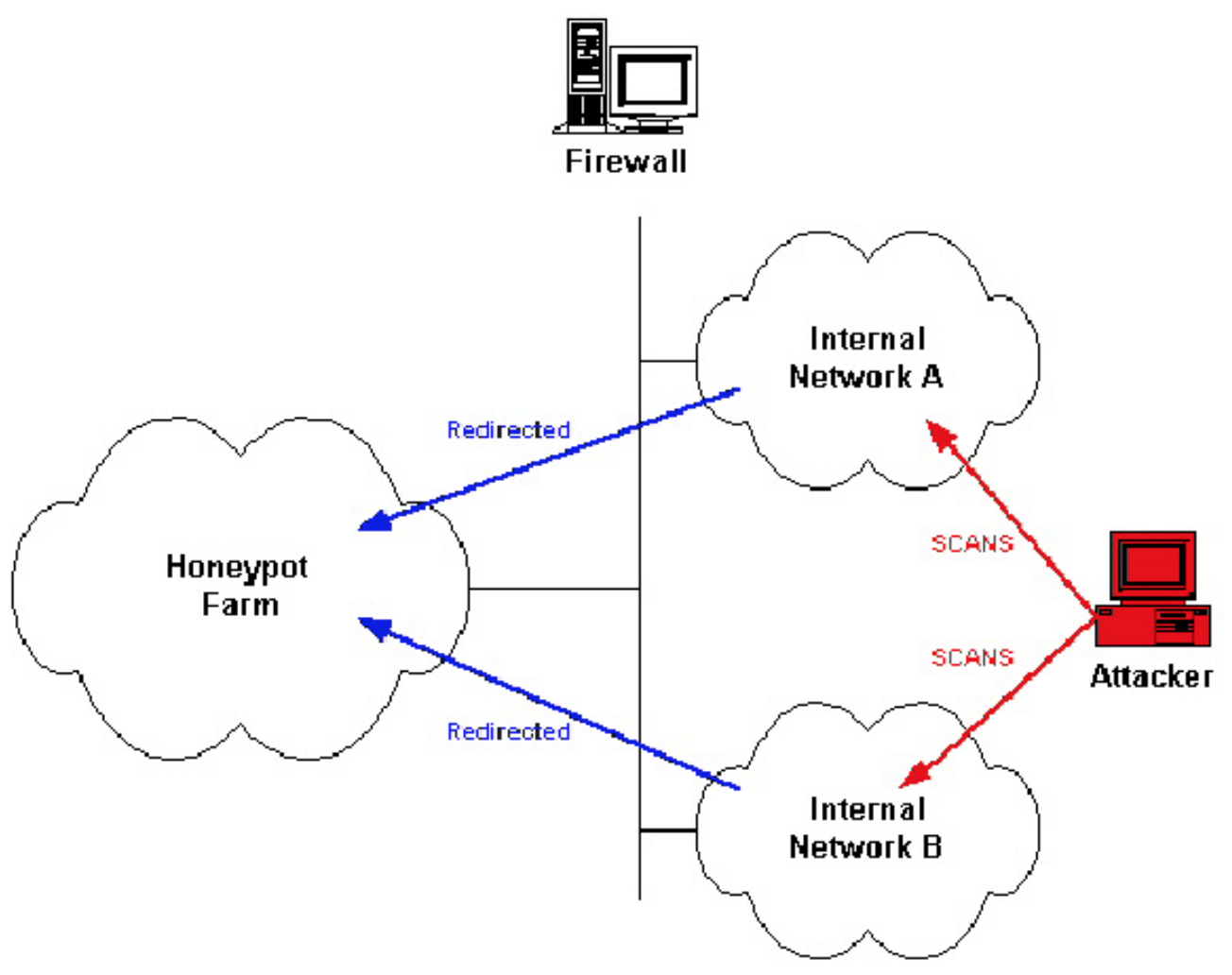

- 蜜场(HoneyFarm)

如上图所示,蜜场又被称为蜜罐场(Honeypot Farm),这是一个由很多个蜜罐组成的蜜罐集群。通常被配置为真实网络中的高价值目标主机的替身主机,当网络中的入侵检测设备检测到高价值主机被攻击时会动态的将攻击流量重定向到蜜场中的预定义蜜罐。这样做的好处是不需要创建新的目标,直接使用已存在的目标,恶意的、未经授权的活动被透明的重定向到蜜罐,在攻击者无法察觉的情况下实现秘密监视和捕获攻击者在蜜罐中的活动,同时可以应用计算机取证技术。

- 蜜信(HoneyToken)

威胁不仅仅是针对信息系统,很多情况下攻击者的目的就是为了窃密,获取重要数据,针对信息本身。因此,蜜信指的是正常情况下不会使用和传输的一些诱饵数据。例如:数据库中设置的诱饵记录,伪造的弱口令用户数据等。一旦在系统中检测到蜜信数据被访问或在网络中蜜信数据被传输,则预示着攻击很可能已经发生,这时需要对蜜信的访问和传输行为进行密切监视跟踪。

0x03 蜜罐识别

攻击者也会尝试对蜜罐进行识别。比较容易的识别的是低交互的蜜罐,尝试一些比较复杂且少见的操作能比较容易的识别低交互的蜜罐。相对困难的是高交互蜜罐的识别,因为高交互蜜罐通常以真实系统为基础来构建,和真实系统比较近似。对这种情况,通常会基于虚拟文件系统和注册表的信息、内存分配特征、硬件特征、特殊指令等来识别

部分蜜罐在实现的过程中,协议的部分参数固定或随机的范围有限,可以通过特定参数的范围来识别蜜罐。部分蜜罐协议支持的版本范围为某一特定版本范围,可以通过对应的版本范围来推测是否为蜜罐。部分蜜罐在交互过程中有探测客户端特征的交互,可以通过这些交互过程来识别蜜罐。部分蜜罐对不正确的请求也返回正常的相应,可以通过这种特征来判定蜜罐

部分蜜罐的用户名、密码固定,或内存使用、进程占用等动态特征变化较为规律,可以通过这种方式来判断是否为蜜罐。

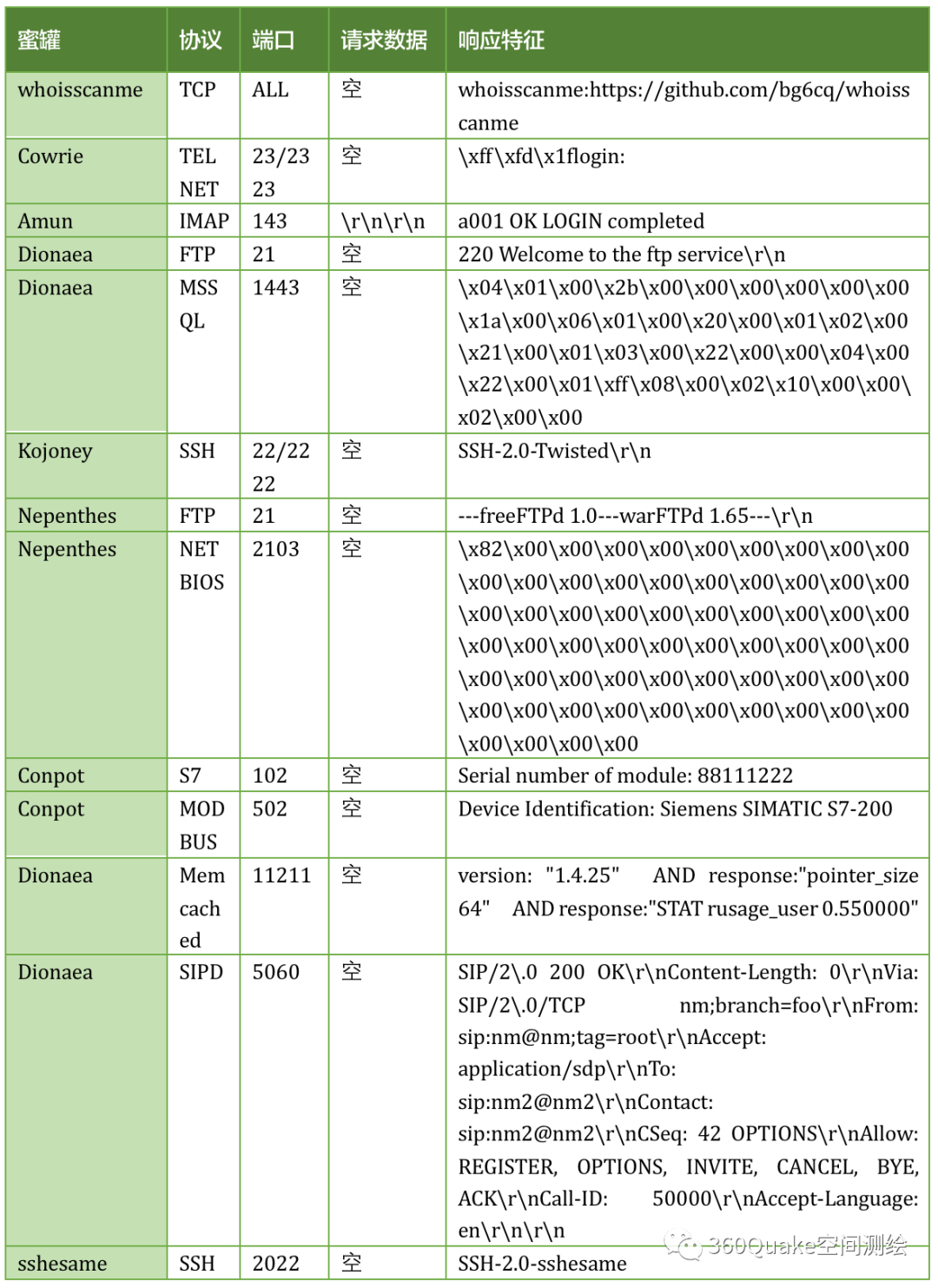

协议响应特征的蜜罐

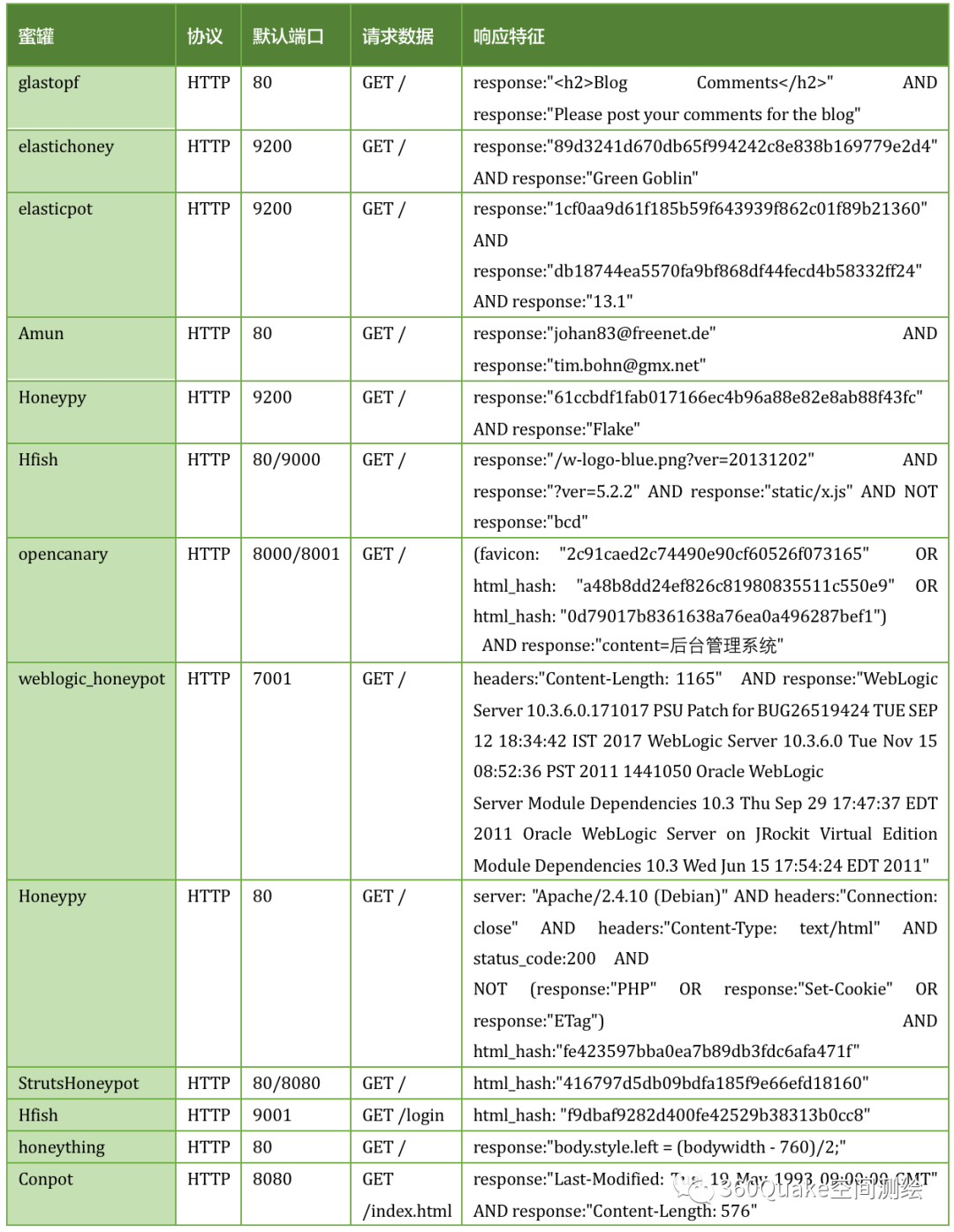

具有明显WEB特征的蜜罐

0x04 参考文章

https://c4pr1c3.github.io/cuc-ns/chap0x11/main.html

https://websec.readthedocs.io/zh/latest/defense/honeypot.html